-

@ThothChildren

@ThothChildren

- 2018.9.17

- PV 244

ディフィー・ヘルマン鍵共有

ー 概要 ー

ディフィー・ヘルマン鍵共有はお互いに共通鍵を送ることなく複数回のやりとりをすることで安全に共有鍵を持つことができる手法.中間者攻撃には弱く、また計算の処理も重い

この章を学ぶ前に必要な知識

条件

- 大きな素数pと何らかの数字gを公開、通信者間で共有しとく.

効果

- 安全に通信者間で共通鍵を持つことができる

ポイント

- 中間者攻撃に弱い.認証を別途行う必要あり

- インターネットを行き交う情報からは秘密の数字も共通の鍵もわからない

- この暗号はまだ効率的にaやbを求める方法がないことから安全とされている

- この手法は処理が重い

解 説

ディフィー・ヘルマン鍵共有はお互いに共通鍵を送ることなく複数回のやりとりをすることで安全に共有鍵を持つことができる手法.

中間者攻撃には弱く、また計算の処理も重いというのが弱点.何らかの手法による認証が別途必要になる.

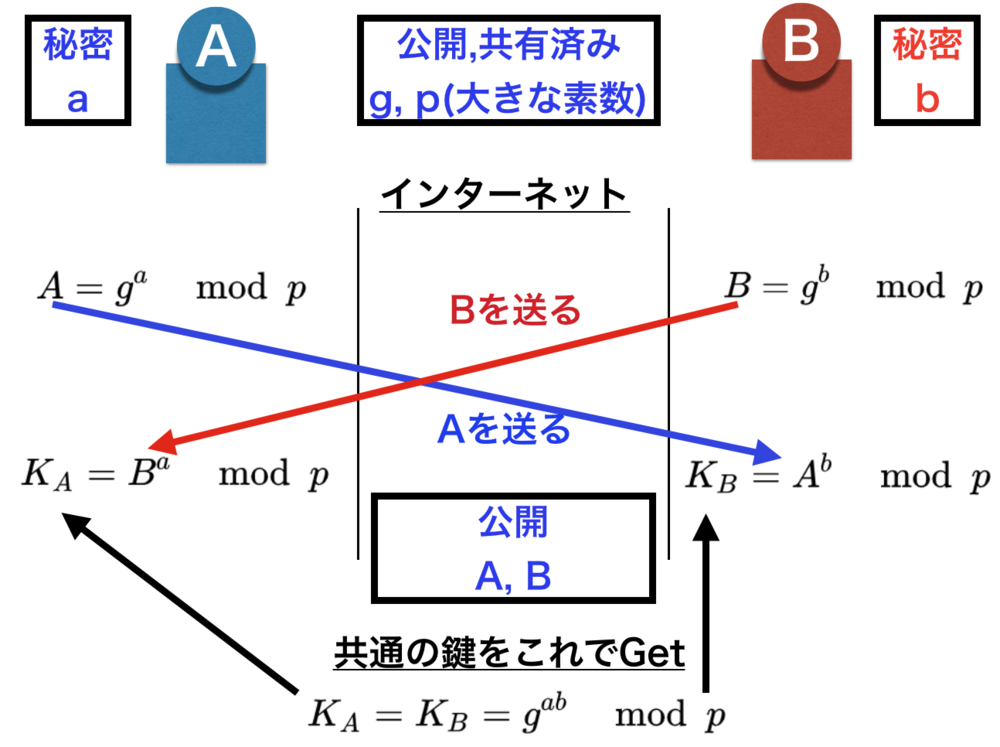

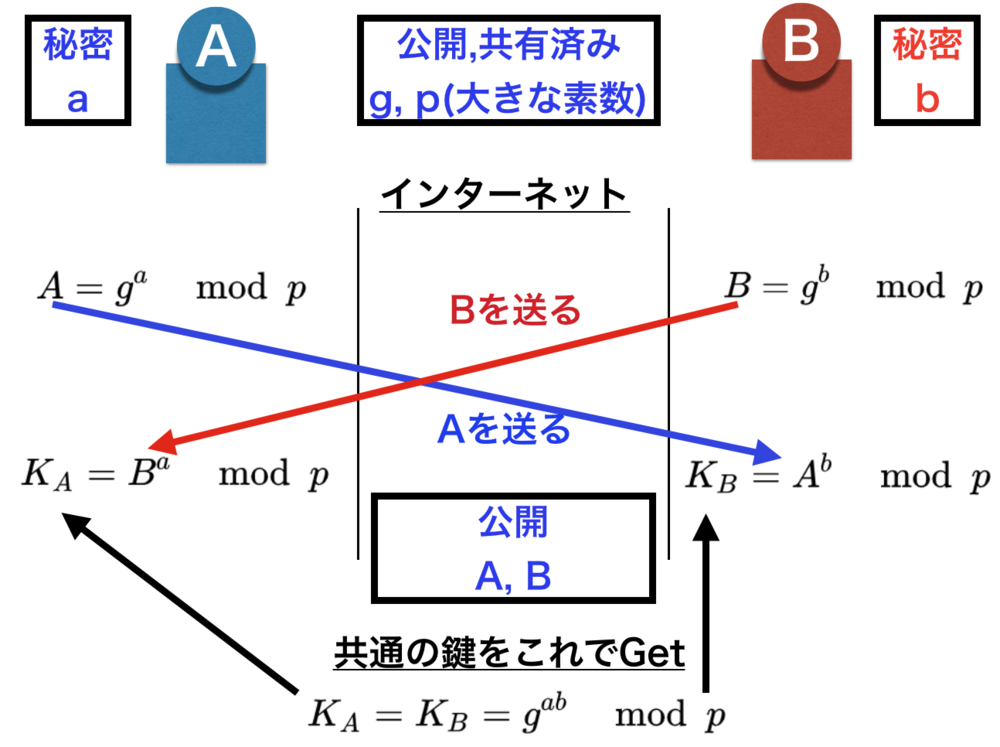

ディフィー・ヘルマンの手順

AさんとBさんで共通鍵を生成するものとする.

1. まず大きな素数pと何らかの数値gを用意する.これらは通信者間では共有しておき、誰が知っていても問題ない.

2. またAさんとBさんそれぞれ誰にも知られていない数値をそれぞれ用意する.(Aさんのをa、Bさんのをbとする)

2. Aさんは \(A = g^a\ mod\ p \)を計算、Bさんは \(B = g^b\ mod\ p \)を計算し、お互いのこの情報をインターネットを通して相手に送る.(誰かに覗き見されても問題なし)

3. Aさんは \(K_A = B^a\ mod\ p \)を、Bさんは\(K_B = A^b\ mod\ p \)を計算する.

4. このとき、\(K_A = K_B \)となることがわかっているのでAさんとBさんに誰にも知られていない共通鍵を持てた.

この手法は、たとえ\(g,p,A,B\)を全て手に入れても、\(K_A=K_B, a, b\)はわからない(現実的な時間では求められない)ことを理由に安全とされている. | ディフィー・ヘルマン鍵共有とは |

| ディフィー・ヘルマン鍵共有の概要図.

最後に得られたKAとKBは誰にも見せてはならない. |

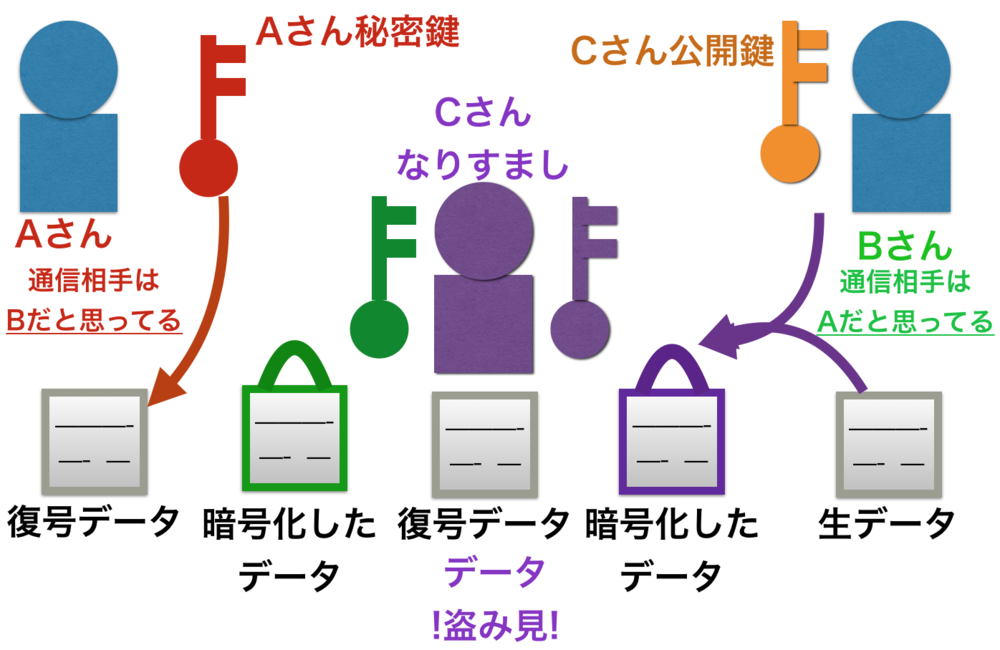

この手法の弱点となっている中間者攻撃に関してはリンクを参照. | Man-In-The-Middle 攻撃 |

この章を学んで新たに学べる

Comments

Reasons

知識: Man-In-The-Middle 攻撃

Man-In-The-Middle 攻撃(中間者攻撃)は二人の通信者の間に入って二人それぞれになりすますことで、情報の盗聴を実現する攻撃手法のこと.公開鍵方式においても対策なくしてはこれを守ることはできないため、幾らかの対策手法が提案されている.